Malware LummaC2, yang dikenal sebagai infostealer, kini menyusup melalui platform game populer, Steam. Malware ini menyamar sebagai program ilegal seperti crack, keygen, dan program peretasan game yang tersedia di berbagai situs distribusi, YouTube, dan LinkedIn dengan menggunakan teknik SEO poisoning. Baru-baru ini, malware ini juga didistribusikan melalui iklan mesin pencari, menyamar sebagai halaman web dari aplikasi populer seperti Notion, Slack, dan Capcut.

Metode eksekusi malware ini terus berubah, dengan versi terbaru didistribusikan sebagai file EXE tunggal atau sebagai file terkompresi yang berisi DLL berbahaya dan EXE yang sah yang menjalankannya menggunakan teknik DLL side-loading. LummaC2 kini memanfaatkan Steam sebagai sarana untuk memperoleh domain Command and Control (C2). Sebelumnya, informasi C2 tertanam di dalam sampel malware, namun varian terbaru dapat menyalahgunakan situs web yang sah dan mengubah C2 ke domain tertentu sesuai keinginan aktor ancaman.

Metode ini mirip dengan taktik yang digunakan oleh Vidar, yang memiliki sejarah menyalahgunakan berbagai platform sah seperti Steam, TikTok, Mastodon, dan Telegram untuk memperoleh informasi C2. Dengan memanfaatkan domain sah seperti Steam, aktor ancaman dapat mengurangi kecurigaan dan dengan mudah beralih ke C2 lain ketika yang saat ini dikompromikan, sehingga meningkatkan tingkat keberhasilan serangan.

Setelah dieksekusi, LummaC2 mendekripsi string yang dienkripsi secara internal dan mengambil informasi domain C2. String dienkripsi menggunakan Base64 dan algoritma khusus dengan setiap sampel berisi rata-rata 8-10 domain C2. Jika sampel tidak dapat mengakses semua domain C2 yang dimilikinya, ia mengakses rutinitas koneksi Steam. URL Steam disimpan dalam bentuk kode eksekusi dan memiliki algoritma dekripsi yang berbeda.

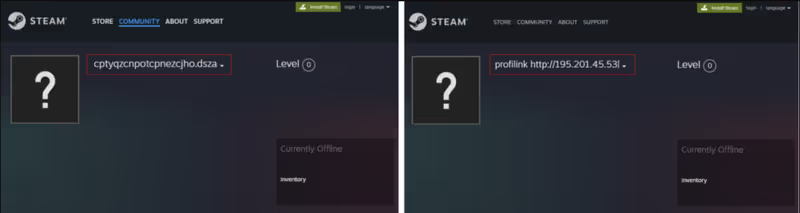

Salah satu URL Steam yang digunakan adalah halaman profil akun Steam yang kemungkinan besar dibuat oleh aktor ancaman. Setelah terhubung ke halaman web, sampel memparsing tag “actual_persona_name” untuk memperoleh string dan mendekripsi string menggunakan metode Caesar cipher untuk memperoleh domain C2[^1^][. Ini adalah bagian yang membedakannya dari halaman Steam Vidar yang ditulis dalam teks biasa.

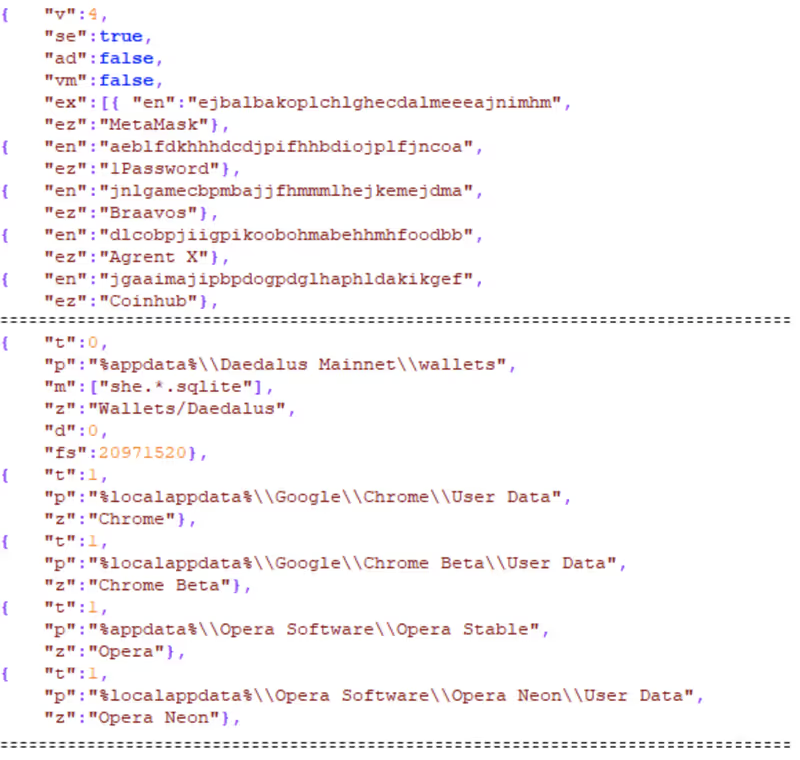

Setelah memperoleh domain C2, malware terhubung ke C2 yang sebenarnya dan mengunduh serta mendekripsi file pengaturan terenkripsi dalam format JSON. Berdasarkan detail dalam pengaturan, malware melanjutkan untuk melakukan perilaku berbahaya. Saat ini, malware mencuri informasi program dompet, informasi yang disimpan di browser, informasi program penyimpanan kata sandi, file TXT di direktori pengguna, informasi program messenger, informasi program FTP, informasi program VPN, informasi program remote, informasi program memo, informasi email, dan informasi plugin ekstensi browser (dompet kripto) dan mengirimkannya ke C2.

Pengguna harus berhati-hati karena aktor ancaman menggunakan berbagai taktik untuk melakukan perilaku berbahaya, termasuk yang dijelaskan dalam artikel ini. Bahkan perilaku mengakses halaman web yang sah bisa menjadi jejak infeksi malware. Pengguna harus berhati-hati saat menjalankan file yang diunduh dari halaman web yang tidak terpercaya dan menghindari penggunaan program ilegal.

Sumber: Ahnlab