Dalam perkembangan terbaru di dunia keamanan siber, produsen drone di Taiwan menjadi target serangan malware canggih yang menggunakan teknik side-loading DLL. Penelitian yang dilakukan oleh Acronis Threat Research Unit mengungkapkan bahwa serangan ini melibatkan penggunaan versi lama Microsoft Word untuk menyusup ke sistem dan memasang backdoor yang kompleks.

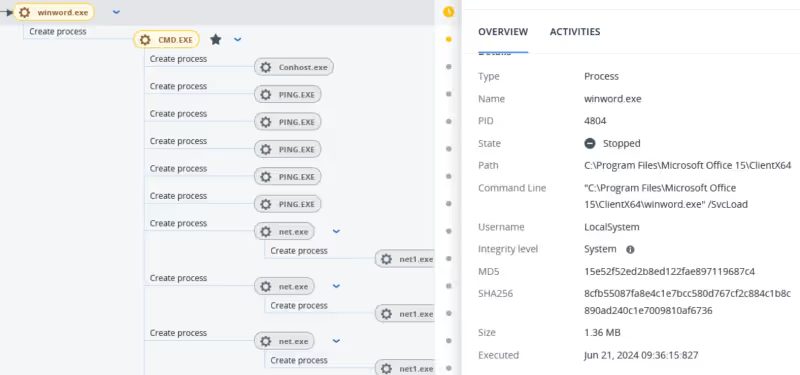

Serangan malware yang tertuju ke drone di Taiwan ini dimulai dengan penggunaan Microsoft Word 2010, versi yang jarang digunakan saat ini, untuk memuat DLL berbahaya yang bertindak sebagai loader bagi payload utama. Payload ini disimpan dalam file terenkripsi yang kemudian didekripsi dan dieksekusi oleh DLL tersebut. Teknik ini dikenal sebagai side-loading DLL, di mana file DLL yang sah digantikan dengan file berbahaya yang memiliki nama yang sama.

Serangan ini terdiri dari beberapa tahapan yang rumit. Pertama, shellcode stub dieksekusi untuk mendekompresi dan menyuntikkan komponen install.dll. Komponen ini bertanggung jawab untuk menetapkan persistensi dan mengeksekusi tahap berikutnya, yaitu ClientEndPoint.dll. ClientEndPoint.dll memiliki konfigurasi yang dikompilasi ke dalam biner dan mendukung penerimaan perintah dari server command and control (C2).

Selama operasi, para penyerang memindahkan file-file berbahaya ke berbagai direktori dan mengubah nama layanan yang digunakan untuk persistensi. Mereka juga menggunakan alat seperti Impacket wmicexec untuk menyebar ke host lain di jaringan lokal dan mencoba mencuri kredensial menggunakan alat ProcDump dan perintah “reg save”. Selain itu, alat TrueSightKiller dan SharpRDPLog digunakan untuk mengumpulkan informasi terkait RDP.

Komunikasi dengan server C2 diatur dalam konfigurasi biner khusus yang mencakup domain, port, dan protokol yang digunakan untuk transportasi data. Malware ini mendukung berbagai protokol seperti TCP, TLS, SMB, HTTP, HTTPS, dan WebSocket. Setelah terhubung dengan server C2, backdoor dapat menerima payload tambahan dan perintah menggunakan format biner khusus.

Taiwan telah menjadi target utama serangan ini karena peningkatan signifikan dalam industri manufaktur drone sejak 2022, didukung oleh pemerintah pusat. Serangan ini tampaknya bertujuan untuk spionase militer atau serangan rantai pasokan, mengingat Taiwan adalah sekutu dekat Amerika Serikat dan memiliki latar belakang teknologi yang kuat.

Serangan ini menunjukkan bahwa aktor ancaman yang canggih kini tidak hanya menargetkan perusahaan besar, tetapi juga bisnis menengah dan kecil. Hal ini menyoroti pentingnya memperkuat pertahanan siber, terutama bagi bisnis kecil yang mungkin tidak memiliki perlindungan yang memadai terhadap ancaman canggih seperti ini. Acronis Advanced Security + XDR berhasil mendeteksi dan memblokir komponen yang digunakan dalam serangan ini, menunjukkan pentingnya solusi keamanan yang komprehensif.

Sumber: Acronis